Nur zwei Tage nach dem versuchten Attentat bei der Kundgebung des ehemaligen Präsidenten Donald Trump in Butler, Pennsylvania, gab das FBI bekannt, dass es „Zugriff“ auf das Telefon des Schützen erhalten habe. Während das FBI nicht offenlegte, wie es in das Gerät eingedrungen ist oder was es entdeckt hat, zeigt der schnelle Zugriff die zunehmende Effektivität von Handy-Hacking-Tools. Diese Entwicklung unterstreicht einen breiteren Trend: Es war noch nie so einfach für Strafverfolgungsbehörden, in persönliche Geräte einzudringen.

Fortschrittliche Handy-Hacking-Tools

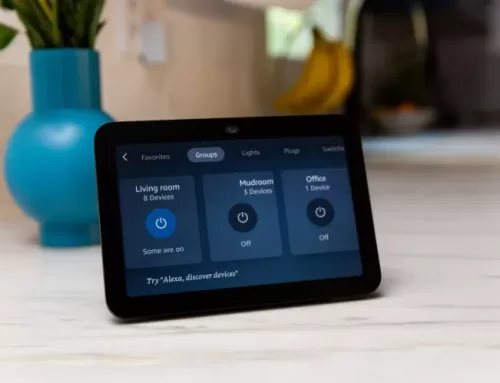

Während eines Anrufs mit Reportern erklärte das FBI, dass Feldagenten in Pennsylvania zunächst gescheitert seien, in das Telefon von Thomas Matthew Crooks einzudringen. Das Gerät wurde dann an das FBI-Labor in Quantico, Virginia, geschickt. Cooper Quintin, ein Sicherheitsforscher und leitender Technologe bei der Electronic Frontier Foundation, bemerkte, dass Strafverfolgungsbehörden mehrere Werkzeuge zur Verfügung stehen, um Daten aus Telefonen zu extrahieren. „Fast jede Polizeibehörde im Land verfügt über ein Gerät namens Cellebrite, das zur Datenextraktion aus Telefonen gebaut wurde und auch die Fähigkeit hat, Telefone zu entsperren“, sagte Quintin.

Cellebrite, ein israelisches Unternehmen, ist einer von mehreren Anbietern von mobilen Geräteextraktionswerkzeugen (MDTFs) für Strafverfolgungsbehörden. Diese Werkzeuge variieren in ihrer Wirksamkeit und ihren Kosten, und es ist wahrscheinlich, dass das FBI über eigene interne Fähigkeiten verfügt. Letztes Jahr berichtete TechCrunch, dass Cellebrite seine Nutzer bat, die Nutzung seiner Technologie diskret zu behandeln. Angesichts der Einschränkungen von Feldbüros ist es vernünftig anzunehmen, dass sie auf die fortschrittlicheren Techniken von Quantico zurückgreifen würden.

Verbreitung von mobilen Geräteextraktionswerkzeugen

Eine Untersuchung von 2020 durch Upturn, eine in Washington, DC ansässige gemeinnützige Organisation, ergab, dass über 2.000 Strafverfolgungsbehörden in allen 50 Staaten und dem District of Columbia Zugang zu MDTFs hatten. Eines der fortschrittlichsten und teuersten dieser Werkzeuge ist GrayKey, das zwischen 15.000 und 30.000 Dollar kostet. Grayshift, das Unternehmen hinter GrayKey, kündigte an, dass sein Magnet GrayKey-Gerät „volle Unterstützung“ für Apple iOS 17, Samsung Galaxy S24 und Pixel 6 und 7 Geräte habe.

Für Strafverfolgungsbehörden bieten Drittanbieter-MDTFs einen Umweg, um die Zurückhaltung der Technologieunternehmen zu umgehen, bei der Entsperrung von Telefonen zu helfen. Dies ist in Ermittlungen zu Massenerschießungen oder inländischem Terrorismus von entscheidender Bedeutung geworden.

Historischer Kontext: Der Kampf zwischen Privatsphäre und Sicherheit

Der jüngste Erfolg des FBI steht im krassen Gegensatz zu früheren hochkarätigen Fällen, in denen das Eindringen in Telefone erheblich länger dauerte. Nach der Schießerei in San Bernardino 2015 beispielsweise verbrachte das FBI Monate damit, zu versuchen, das iPhone des Schützen zu entsperren. Apple weigerte sich, mit der Begründung zu helfen, dass der Schutz der Privatsphäre und Sicherheit der Nutzer Vorrang habe. Apple-CEO Tim Cook argumentierte, dass die Schaffung einer Hintertür für die Verschlüsselungssoftware des iPhones die Sicherheitsfortschritte untergraben würde, die alle Nutzer schützen.

Schließlich ließ das FBI seinen Fall gegen Apple fallen, nachdem es angeblich eine Einbruchsmethode von einer „externen Quelle“ erhalten hatte. Es wurde weithin spekuliert, dass Cellebrite in diesem Fall geholfen habe, obwohl dies nie bestätigt wurde.

In einem weiteren Fall nach der Schießerei auf der Pensacola Naval Air Station 2019 weigerte sich Apple erneut, die Telefone des Schützen zu entsperren, obwohl es erhebliche Informationen im Zusammenhang mit der Untersuchung zur Verfügung gestellt hatte. Das FBI konnte im März 2020 nach monatelangen Bemühungen die Telefone entsperren und kritisierte Apple öffentlich für die mangelnde Unterstützung.

Entwicklung von Technologie und Techniken

Seit dem Vorfall in Pensacola haben sich sowohl die Telefonsicherheit als auch die Hacking-Technologien weiterentwickelt. Sicherheitsexperten wie Riana Pfefferkorn vom Stanford Internet Observatory stellen fest, dass Strafverfolgungsbehörden jetzt häufig Software-Schwachstellen ausnutzen oder Brute-Force-Methoden anwenden, um Zugriff zu erhalten. „Es dauert nur wenige Minuten, um einen 4-stelligen Passcode zu knacken, und einige Stunden für einen 6-stelligen“, sagte Pfefferkorn.

Während diese Werkzeuge für Strafverfolgungsbehörden entscheidend sein können, bergen sie auch erhebliche Risiken, wenn sie missbraucht werden. Werkzeuge zum Eindringen in Telefone sind von Drittanbietern erhältlich, von denen einige weniger sorgfältig darauf achten, an wen sie verkaufen, was ernste Menschenrechtsbedenken aufwirft.

Der schnelle Zugriff des FBI auf das Telefon des Trump-Rallye-Schützen verdeutlicht eine signifikante Verschiebung im Gleichgewicht zwischen Privatsphäre und Sicherheit. Da Strafverfolgungsbehörden immer besser in der Lage sind, in persönliche Geräte einzudringen, wird die Debatte über Verschlüsselung und den Schutz der Privatsphäre wahrscheinlich intensiver werden. Während diese Fortschritte bei der Aufklärung von Verbrechen und der Terrorismusbekämpfung helfen können, werfen sie auch wichtige Fragen darüber auf, inwieweit die persönliche Privatsphäre im digitalen Zeitalter geschützt werden sollte.